Wireshark, dünyanın en çok kullanılan protokol analizörünü temsil eder. Bunu kullanarak ağınızda olup biten her şeyi kontrol edebilir, farklı sorunları giderebilir, çeşitli araçlar kullanarak ağ trafiğinizi analiz edebilir ve filtreleyebilirsiniz.

Wireshark ve bağlantı noktasına göre filtreleme hakkında daha fazla bilgi edinmek istiyorsanız, okumaya devam ettiğinizden emin olun.

Port Filtreleme Tam Olarak Nedir?

Port filtreleme, port numaralarına göre paketleri (farklı ağ protokollerinden gelen mesajlar) filtrelemenin bir yolunu temsil eder. Bu port numaraları, iletim için en iyi bilinen protokoller olan TCP ve UDP protokolleri için kullanılır. Bağlantı noktası filtreleme, bilgisayarınız için bir koruma biçimini temsil eder, çünkü bağlantı noktası filtreleme yoluyla, ağ içinde farklı işlemleri önlemek için belirli bağlantı noktalarına izin vermeyi veya bunları engellemeyi seçebilirsiniz.

Dosya aktarımı, e-posta vb. gibi farklı internet hizmetleri için kullanılan iyi kurulmuş bir bağlantı noktası sistemi vardır. Aslında, 65.000'den fazla farklı bağlantı noktası vardır. “İzin ver” veya “kapalı” modda bulunurlar. İnternetteki bazı uygulamalar bu portları açarak bilgisayarınızı korsanlara ve virüslere daha açık hale getirebilir.

Wireshark'ı kullanarak farklı paketleri port numaralarına göre filtreleyebilirsiniz. Bunu neden yapmak istiyorsun? Çünkü bu sayede farklı nedenlerle bilgisayarınızda olmasını istemediğiniz tüm paketleri filtreleyebilirsiniz.

Önemli Limanlar Nelerdir?

65.535 bağlantı noktası vardır. Üç farklı kategoriye ayrılabilirler: 0 – 1023 arasındaki bağlantı noktaları iyi bilinen bağlantı noktalarıdır ve ortak hizmetlere ve protokollere atanırlar. Ardından, 1024'ten 49151'e kadar kayıtlı bağlantı noktaları vardır - bunlar ICANN tarafından belirli bir hizmete atanır. Ve genel limanlar 49152-65535 arasındaki bağlantı noktalarıdır, herhangi bir hizmet tarafından kullanılabilirler. Farklı protokoller için farklı portlar kullanılır.

En yaygın olanları öğrenmek istiyorsanız, aşağıdaki listeye göz atın:

| Port numarası | Hizmet adı | Protokol |

| 20, 21 | Dosya aktarım protokolü – FTP | TCP |

| 22 | Güvenli kabuk – SSH | TCP ve UDP |

| 23 | telnet | TCP |

| 25 | Basit Posta Aktarım Protokolü | TCP |

| 53 | Alan Adı Sistemi – DNS | TCP ve UDP |

| 67/68 | Dinamik Ana Bilgisayar Yapılandırma Protokolü – DHCP | UDP |

| 80 | Köprü Metni Aktarım Protokolü – HTTP | TCP |

| 110 | Postane Protokolü – POP3 | TCP |

| 123 | Ağ Zaman Protokolü – NTP | UDP |

| 143 | İnternet Mesaj Erişim Protokolü (IMAP4) | TCP ve UDP |

| 161/162 | Basit Ağ Yönetim Protokolü –SNMP | TCP ve UDP |

| 443 | Güvenli Yuva Katmanlı HTTP – HTTPS (SSL/TLS üzerinden HTTP) | TCP |

Wireshark'ta Analiz

Wireshark'taki analiz süreci, bir ağ içindeki farklı protokollerin ve verilerin izlenmesini temsil eder.

Analiz sürecine başlamadan önce, analiz etmek istediğiniz trafik türünü ve trafik yayan çeşitli cihaz türlerini bildiğinizden emin olun:

- Karışık modunuz destekleniyor mu? Bunu yaparsanız, bu, cihazınızın orijinal olarak cihazınız için tasarlanmamış paketleri toplamasına olanak tanır.

- Ağınızda hangi cihazlar var? Farklı türdeki cihazların farklı paketler ileteceğini akılda tutmak önemlidir.

- Ne tür bir trafiği analiz etmek istiyorsunuz? Trafik türü, ağınızdaki cihazlara bağlı olacaktır.

Farklı filtrelerin nasıl kullanılacağını bilmek, amaçlanan paketleri yakalamak için son derece önemlidir. Bu filtreler paket yakalama işleminden önce kullanılır. Nasıl çalışırlar? Belirli bir filtre belirleyerek, verilen kriterlere uymayan trafiği anında kaldırırsınız.

Wireshark içinde, farklı yakalama filtreleri oluşturmak için Berkley Paket Filtresi (BPF) sözdizimi adı verilen bir sözdizimi kullanılır. Bu, paket analizinde en yaygın olarak kullanılan sözdizimi olduğundan, nasıl çalıştığını anlamak önemlidir.

Berkley Paket Filtresi sözdizimi, farklı filtreleme ifadelerine dayalı filtreleri yakalar. Bu ifadeler bir veya birkaç ilkelden oluşur ve ilkeller bir tanımlayıcıdan (farklı paketler içinde bulmaya çalıştığınız değerler veya adlar), ardından bir veya birkaç niteleyiciden oluşur.

Niteleyiciler üç farklı türe ayrılabilir:

- Tür – bu niteleyicilerle, tanımlayıcının ne tür bir şeyi temsil ettiğini belirtirsiniz. Tür niteleyicileri bağlantı noktası, ağ ve ana bilgisayarı içerir.

- Dir (yön) – bu niteleyiciler bir aktarım yönü belirtmek için kullanılır. Bu şekilde, "src" kaynağı, "dst" ise hedefi işaretler.

- Protokol (protokol) – protokol niteleyicileriyle, yakalamak istediğiniz belirli protokolü belirtebilirsiniz.

Aramanızı filtrelemek için farklı niteleyicilerin bir kombinasyonunu kullanabilirsiniz. Ayrıca operatörleri kullanabilirsiniz: örneğin, birleştirme operatörünü (&/ve), olumsuzlama operatörünü (!/not) vb. kullanabilirsiniz.

Wireshark'ta kullanabileceğiniz bazı yakalama filtreleri örnekleri:

| Filtreler | Açıklama |

| ana bilgisayar 192.168.1.2 | 192.168.1.2 ile ilişkili tüm trafik |

| tcp bağlantı noktası 22 | 22 numaralı bağlantı noktasıyla ilişkili tüm trafik |

| kaynak 192.168.1.2 | 192.168.1.2'den kaynaklanan tüm trafik |

Protokol başlık alanlarında yakalama filtreleri oluşturmak mümkündür. Sözdizimi şöyle görünür: proto[offset:size(opsiyonel)]=değer. Burada proto, filtrelemek istediğiniz protokolü, offset paketin başlığındaki değerin konumunu, boyut verinin uzunluğunu ve değer de aradığınız veriyi temsil eder.

Wireshark'ta Filtreleri Görüntüle

Yakalama filtrelerinin aksine, görüntü filtreleri herhangi bir paketi atmaz, sadece görüntülerken gizlerler. Bu iyi bir seçenektir çünkü paketleri bir kez attığınızda, onları kurtaramazsınız.

Ekran filtreleri, belirli bir protokolün varlığını kontrol etmek için kullanılır. Örneğin, belirli bir protokolü içeren paketleri görüntülemek istiyorsanız, Wireshark'ın “Görüntü filtresi” araç çubuğuna protokolün adını yazabilirsiniz.

Diğer seçenekler

İhtiyaçlarınıza bağlı olarak Wireshark'ta paketleri analiz etmek için kullanabileceğiniz başka seçenekler de vardır.

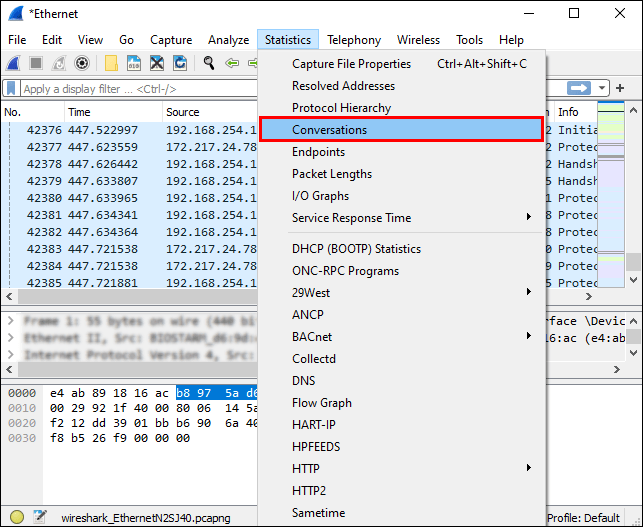

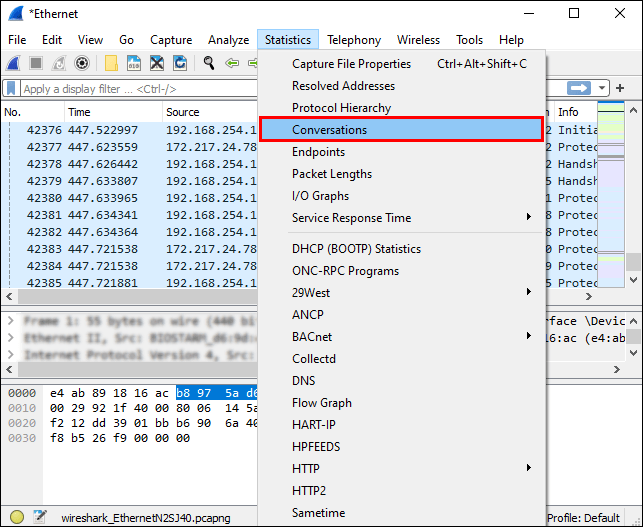

- Wireshark'taki "İstatistikler" penceresinin altında paketleri analiz etmek için kullanabileceğiniz farklı temel araçları bulabilirsiniz. Örneğin, iki farklı IP adresi arasındaki trafiği analiz etmek için “Konuşmalar” aracını kullanabilirsiniz.

- “Uzman Bilgileri” penceresinin altında, ağınızdaki anormallikleri veya olağandışı davranışları analiz edebilirsiniz.

Wireshark'ta Bağlantı Noktasına Göre Filtreleme

Bir ekran filtresi uygulamanıza izin veren filtre çubuğu sayesinde Wireshark'ta bağlantı noktasına göre filtreleme yapmak kolaydır.

Örneğin, 80 numaralı bağlantı noktasını filtrelemek istiyorsanız, filtre çubuğuna şunu yazın: “tcp.port == 80” Ayrıca yapabileceğiniz şey "eşdeğer“==” yerine ”, çünkü “eq”, “eşit” anlamına gelir.

Aynı anda birden fazla bağlantı noktasını da filtreleyebilirsiniz. || Bu durumda işaretler kullanılır.

Örneğin, 80 ve 443 numaralı bağlantı noktalarını filtrelemek istiyorsanız, filtre çubuğuna şunu yazın: “tcp.port == 80 || tcp.port == 443", veya "tcp.port eq 80 || tcp.port eq 443.”

Ek SSS

Wireshark'ı IP Adresi ve Bağlantı Noktasına Göre Nasıl Filtreleyebilirim?

Wireshark'ı IP adresine göre filtrelemenin birkaç yolu vardır:

1. Belirli bir IP adresine sahip bir paketle ilgileniyorsanız, filtre çubuğuna şunu yazın: “ip.adr == x.x.x.x.”

2. Belirli bir IP adresinden gelen paketlerle ilgileniyorsanız, filtre çubuğuna şunu yazın: “ip.src == x.x.x.x.”

3. Belirli bir IP adresine giden paketlerle ilgileniyorsanız, filtre çubuğuna şunu yazın: “ip.dst == x.x.x.x.”

IP adresi ve port numarası gibi iki filtre uygulamak istiyorsanız sonraki örneğe göz atın: “ip.adr == 192.168.1.199.&&tcp.port eq 443.” “&&”, “ve” sembollerini temsil ettiğinden, bunu yazarak aramanızı IP adresine (192.168.1.199) ve port numarasına (tcp.port eq 443) göre filtreleyebilirsiniz.

Wireshark Port Trafiğini Nasıl Yakalar?

Wireshark, tüm ağ trafiğini olduğu gibi yakalar. Tüm bağlantı noktası trafiğini yakalar ve size belirli bağlantılardaki tüm bağlantı noktası numaralarını gösterir.

Yakalamayı başlatmak istiyorsanız, şu adımları izleyin:

1. “Wireshark”ı açın.

2. “Yakala”ya dokunun.

3. “Arayüzler”i seçin.

4. “Başlat” a dokunun.

Belirli bir bağlantı noktası numarasına odaklanmak istiyorsanız filtre çubuğunu kullanabilirsiniz.

Yakalamayı durdurmak istediğinizde ''Ctrl + E'' tuşlarına basın.

Bir DHCP Seçeneği için Yakalama Filtresi Nedir?

Dinamik Ana Bilgisayar Yapılandırma Protokolü (DHCP) seçeneği, bir tür ağ yönetim protokolünü temsil eder. Ağa bağlı cihazlara otomatik olarak IP adresleri atamak için kullanılır. Bir DHCP seçeneği kullanarak çeşitli cihazları manuel olarak yapılandırmanız gerekmez.

Wireshark'ta sadece DHCP paketlerini görmek istiyorsanız, filtre çubuğuna “bootp” yazın. Neden önyükleme? Çünkü DHCP'nin eski sürümünü temsil eder ve ikisi de aynı bağlantı noktası numaralarını kullanır - 67 ve 68.

Neden Wireshark Kullanmalıyım?

Wireshark'ı kullanmanın sayısız avantajı vardır, bunlardan bazıları şunlardır:

1. Ücretsizdir – ağ trafiğinizi tamamen ücretsiz olarak analiz edebilirsiniz!

2. Farklı platformlar için kullanılabilir – Wireshark'ı Windows, Linux, Mac, Solaris vb. üzerinde kullanabilirsiniz.

3. Ayrıntılıdır – Wireshark çok sayıda protokolün derin bir analizini sunar.

4. Canlı veriler sunar – bu veriler Ethernet, Token Ring, FDDI, Bluetooth, USB vb. gibi çeşitli kaynaklardan toplanabilir.

5. Yaygın olarak kullanılır – Wireshark en popüler ağ protokolü analizörüdür.

Wireshark Isırmaz!

Artık Wireshark, yetenekleri ve filtreleme seçenekleri hakkında daha fazla şey öğrendiniz. Her türlü ağ sorununu giderebildiğinizden ve tanımlayabildiğinizden veya ağınıza giren ve çıkan verileri inceleyebildiğinizden emin olmak ve böylece güvende tutmak istiyorsanız, kesinlikle Wireshark'ı denemelisiniz.

Hiç Wireshark'ı kullandın mı? Aşağıdaki yorum bölümünde bize bundan bahsedin.